Die versteckte Welt der Kerberos-Authentifizierung – Alles, was du wissen musst!

Hast du dich jemals gefragt, wie man sicherstellt, dass nur die richtigen Leute auf bestimmte Dinge zugreifen können? Oder wie man verhindert, dass sensible Informationen in die falschen Hände geraten? Die Lösung heißt Kerberos-Authentifizierung.

Die Kerberos-Authentifizierung ist ein fortschrittliches Sicherheitsprotokoll, das in vielen IT-Systemen verwendet wird. Sie ermöglicht es uns, die Identität von Benutzern zu überprüfen und sicherzustellen, dass nur berechtigte Personen Zugang zu geschützten Daten haben.

In diesem Artikel werden wir uns genauer mit der Kerberos-Authentifizierung befassen. Wir werden herausfinden, wie sie funktioniert, welche Vorteile sie bietet und warum sie für Unternehmen so wichtig ist. Wenn du also mehr darüber erfahren möchtest, wie deine Daten geschützt werden und wie du deine IT-Systeme sicherer machen kannst, bist du hier genau richtig.

Also, mach dich bereit und lass uns in die faszinierende Welt der Kerberos-Authentifizierung eintauchen!

Überblick:

Hey, hier spreche ich über Kerberos-Authentifizierung. Damit kannst du in Computernetzwerken deine Identität überprüfen und den Zugriff auf Ressourcen kontrollieren. Klingt ziemlich nützlich, oder?

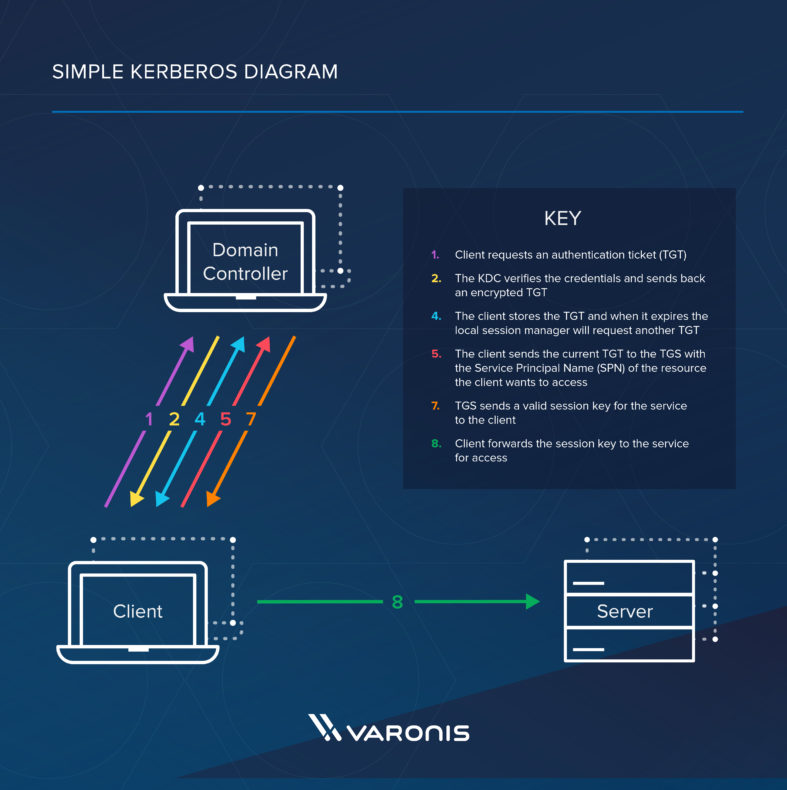

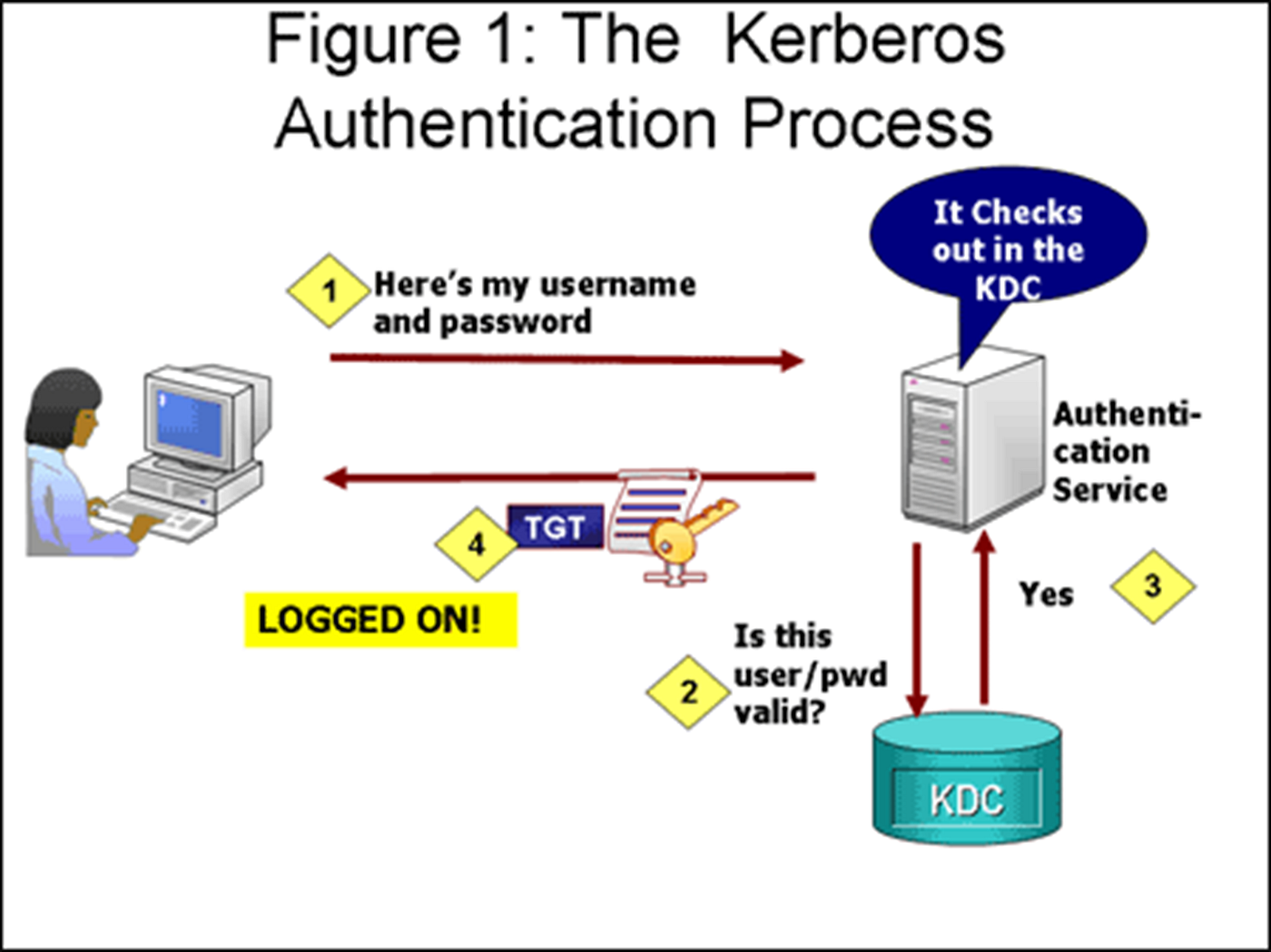

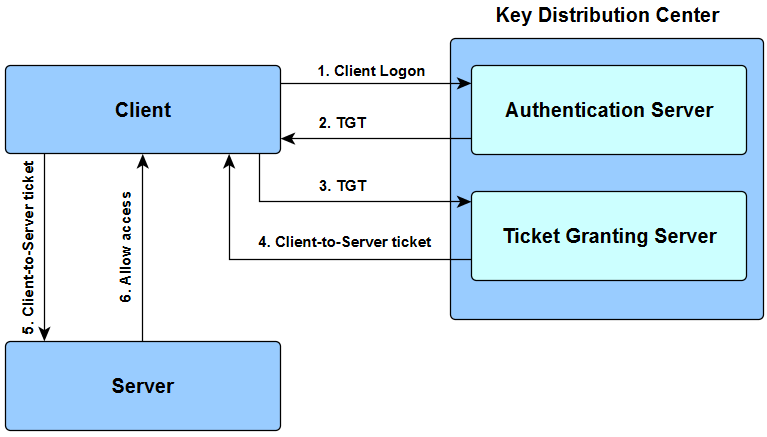

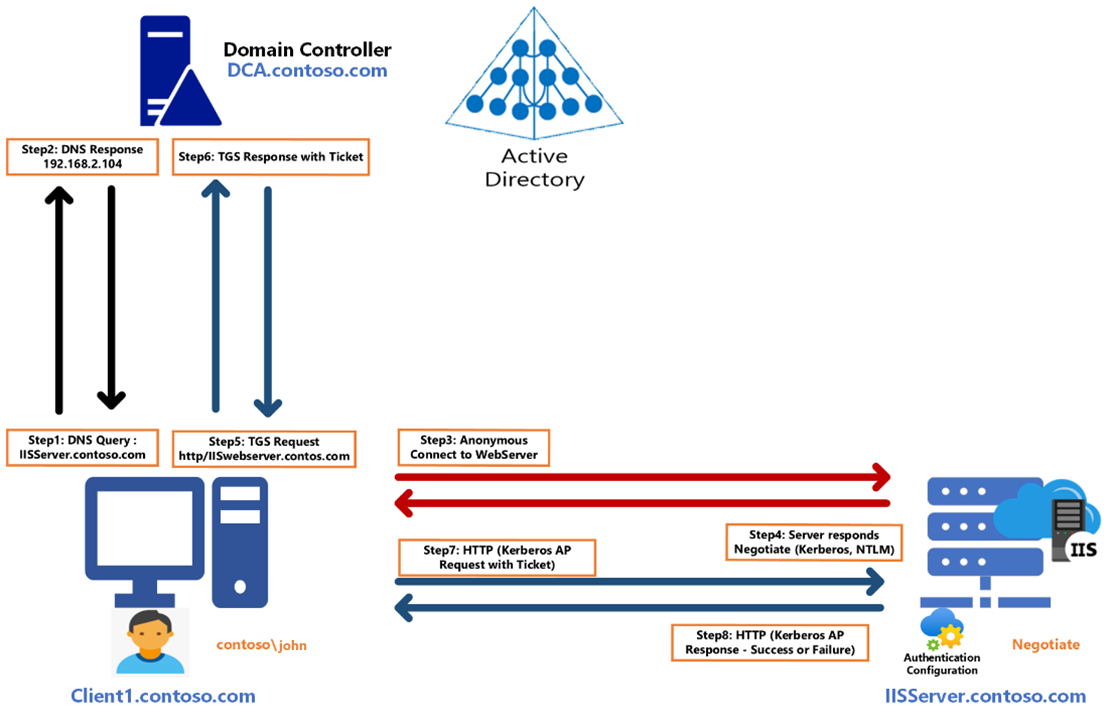

Das coole an Kerberos ist, dass es auf einer Art Netzwerk von Authentifizierungsservern basiert, die Tickets ausstellen und überprüfen. Diese Tickets stellen sicher, dass nur autorisierte Benutzer auf die Ressourcen zugreifen können.

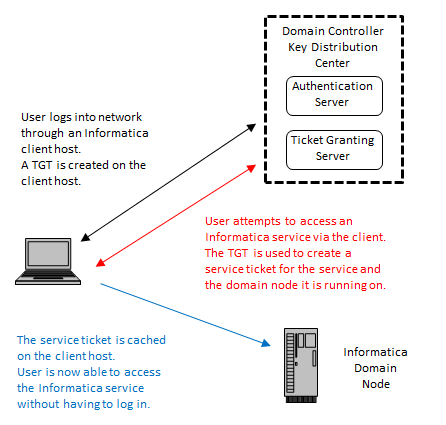

Wenn du dich einmal mit Kerberos angemeldet hast, musst du dich nicht jedes Mal neu authentifizieren, wenn du auf verschiedene Ressourcen im Netzwerk zugreifen möchtest. Das spart Zeit und nervige Passworteingaben.

Ein wichtiger Teil der Kerberos-Authentifizierung ist das TGT (Ticket Granting Ticket), das dir Zugriff auf weitere Ressourcen gewährt. Der Kerberos-Authentifizierungsserver gibt dir dieses TGT und es enthält Informationen über dich, die Ressourcen, auf die du zugreifen kannst, und für wie lange das Ticket gültig ist.

Mit Kerberos kannst du also sicherstellen, dass nur du auf deine Ressourcen zugreifen kannst und niemand Unbefugtes herumschnüffelt. Das ist doch ein gutes Gefühl, oder?

Hier sind ein paar Merkmale der Kerberos-Authentifizierung

Kerberos ist ein weit verbreitetes Protokoll zur sicheren Authentifizierung in Computernetzwerken. Es wurde von schlauen Leuten am MIT entwickelt und hat ein paar coole Eigenschaften.

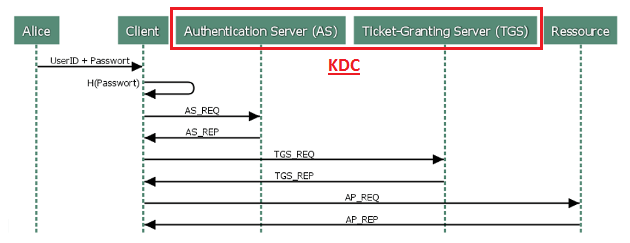

Eine wichtige Eigenschaft ist, dass Kerberos Benutzeridentitäten verifizieren kann. Das passiert, indem verschlüsselte Tickets zwischen dir, dem Kerberos-Server und dem Dienst ausgetauscht werden, auf den du zugreifen möchtest. Diese Tickets enthalten Infos über deine Identität und stellen sicher, dass nur autorisierte Benutzer auf die Ressourcen zugreifen können.

Das klingt schon ziemlich sicher, aber Kerberos hat noch mehr drauf. Die Tickets werden nämlich mit symmetrischer Verschlüsselungstechnik geschützt, sodass nur der Kerberos-Server und der Dienst, auf den du zugreifen möchtest, sie entschlüsseln können. So bleiben deine Infos vertraulich und sicher vor unerwünschten Blicken.

Und noch ein Punkt: Kerberos schützt deine Daten auch vor Manipulation. Das passiert durch kryptografische Hashfunktionen, die sicherstellen, dass die Tickets während der Übertragung nicht gefälscht wurden. So kannst du sicher sein, dass deine Tickets echt sind und keiner damit rumgespielt hat.

Alles in allem bietet dir Kerberos also eine sichere und zuverlässige Lösung für die Authentifizierung in Computernetzwerken. Du kannst sicherstellen, dass nur du auf deine Ressourcen zugreifen kannst, deine Daten vertraulich bleiben und dass keiner an ihnen rumfummelt.

Hier sind ein paar Merkmale der Kerberos-Authentifizierung in einer Tabelle

Die Kerberos-Authentifizierung ist eine Methode, mit der die Identität von Benutzern überprüft werden kann.

Sie gewährleistet die Vertraulichkeit der übertragenen Daten, indem sie sie verschlüsselt, um sicherzustellen, dass sie vor unbefugtem Zugriff geschützt sind.

Zudem stellt sie sicher, dass die übertragenen Daten nicht manipuliert wurden, also die Integrität gewahrt bleibt.

Die Kerberos-Authentifizierung bietet eine effektive und sichere Lösung zur Authentifizierung in Computernetzwerken.

Funktionen der Kerberos-Authentifizierung

Die Kerberos-Authentifizierung, Mann, sie ist echt nützlich und so. Sie hat viele Funktionen, die dazu beitragen, dass Netzwerke sicher sind. Okay, also erstmal, du kannst dich mit Kerberos sicher in einem Netzwerk anmelden, ohne dass du dein Passwort oder andere geheime Sachen preisgeben musst.

Außerdem verschlüsselt Kerberos deine Daten. Das heißt, dass deine Infos vor neugierigen Leuten geschützt sind, die nicht das Recht haben, drauf zuzugreifen. Keiner kann deine Daten abfangen oder manipulieren, während sie übertragen werden. Verstehst du? Das ist echt wichtig.

Noch dazu bietet Kerberos eine praktische zentrale Verwaltung der Benutzerkonten und Berechtigungen. Das macht das Leben der Administratoren einfacher, weil sie die Rechte der Benutzer ganz einfach verwalten und aktualisieren können. Und das bedeutet auch mehr Sicherheit, Mann. Die Berechtigungen können schnell und effizient angepasst werden.

Ach, und weißt du was? Kerberos bietet auch die Single Sign-On-Funktion. Das heißt, dass du dich nur einmal anmelden musst, um auf verschiedene Dienste und Ressourcen im Netzwerk zugreifen zu können. Das macht das Anmelden viel einfacher und bequemer für dich. Du musst dich nicht immer wieder mit verschiedenen Benutzernamen und Passwörtern rumplagen, Mann.

Im Großen und Ganzen, Kerberos, das ist eine echt solide Methode, um Benutzer in Netzwerken zu identifizieren und zu autorisieren. Damit wird die Vertraulichkeit und Integrität deiner Daten geschützt, und die Verwaltung von Benutzerkonten und Berechtigungen ist viel einfacher. So können Unternehmen ihre Netzwerke vor unerwünschtem Zugriff schützen und die Sicherheit ihrer Daten gewährleisten. Cool, oder?

Hey, ich muss dir was erzählen über die Kerberos-Authentifizierung. Da kann es manchmal echt schiefgehen und das System durcheinanderbringen. Ich sag dir, das wollen wir auf jeden Fall vermeiden, also müssen wir diese Probleme erkennen und beheben, um eine reibungslose Authentifizierung zu gewährleisten.

Einer der am häufigsten auftretenden Fehler ist eine falsche Einstellung des Key Distribution Center (KDC). Das KDC ist dafür zuständig, Tickets auszustellen und Anfragen zu überprüfen. Wenn das KDC nicht richtig konfiguriert ist, kann das zu Authentifizierungsfehlern führen. Also, um das Problem zu lösen, müssen wir die Konfiguration des KDC überprüfen und gegebenenfalls anpassen.

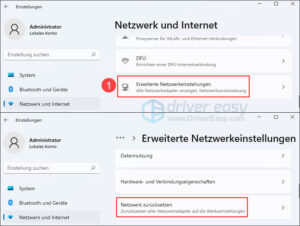

Noch ein Fehler, der oft passiert, ist eine falsche Zeitkonfiguration. Kerberos benutzt Zeitstempel, um die Gültigkeit von Tickets zu prüfen. Wenn die Zeit auf dem Client, dem KDC oder dem Server nicht synchron ist, führt das zu Authentifizierungsfehlern. Um das Problem zu lösen, müssen alle beteiligten Systeme auf die gleiche Zeitquelle zugreifen und ihre Zeit regelmäßig synchronisieren.

Ein weiterer Fehler entsteht oft, wenn die Service Principal Names (SPNs) nicht richtig konfiguriert sind. SPNs identifizieren die Dienste, die von Kerberos authentifiziert werden sollen. Wenn die SPNs nicht richtig eingestellt sind, gibt es wieder Authentifizierungsprobleme. Also müssen wir die SPNs überprüfen und gegebenenfalls korrigieren, um das Problem zu beheben.

Zum Schluss ist es wirklich wichtig, diese gängigen Fehler bei der Kerberos-Authentifizierung zu erkennen und zu beheben. Das sorgt dafür, dass das System reibungslos läuft. Durch das Überprüfen der KDC-Konfiguration, das Synchronisieren der Zeit und das korrekte Einstellen der SPNs können viele dieser Fehler behoben werden.

Detaillierte Überprüfung

Die Kerberos-Authentifizierung ist eine Methode, um Benutzer in einem Netzwerk zu identifizieren. Dabei werden verschlüsselte Tickets ausgetauscht, um die Identität zu überprüfen.

Bei der Überprüfung werden verschiedene Faktoren berücksichtigt, um sicherzustellen, dass die Identität des Benutzers korrekt ist. Dazu gehören das Passwort des Benutzers, das verschlüsselt gespeichert wird, sowie die Überprüfung der IP-Adresse und des Zeitstempels.

Zusätzlich wird auch die Integrität der übertragenen Daten überprüft, um sicherzustellen, dass sie nicht manipuliert wurden. Hierfür werden kryptografische Hash-Funktionen eingesetzt.

Die Kerberos-Authentifizierung bietet ein hohes Maß an Sicherheit und schützt das Netzwerk vor unbefugtem Zugriff. Nur autorisierte Benutzer erhalten Zugriff durch die Verwendung von verschlüsselten Tickets und die Überprüfung verschiedener Faktoren.

Benutzerfreundlichkeit der Kerberos-Authentifizierung

Die Kerberos-Authentifizierung bietet zwar hohe Sicherheit, aber manchmal kann es zu Problemen bei der Benutzerfreundlichkeit kommen.

Ein Problem ist, dass Benutzer oft ihre Kerberos-Tickets vergessen. Diese Tickets sind erforderlich, um geschützte Ressourcen nutzen zu können. Wenn ein Benutzer sein Ticket vergisst oder verliert, muss er sich erneut anmelden, was den Arbeitsablauf beeinträchtigen kann.

Ein weiteres Problem ist, dass die Kerberos-Authentifizierung oft zusätzliche Schritte erfordert, die für Benutzer verwirrend sein können. Zum Beispiel müssen Benutzer manchmal ihre Passwörter ändern oder ihre Tickets erneuern. Diese zusätzlichen Schritte können die Benutzerfreundlichkeit beeinträchtigen und Frustration verursachen.

Um die Benutzerfreundlichkeit der Kerberos-Authentifizierung zu verbessern, können Organisationen Schulungen und Schulungsmaterial bereitstellen, um Benutzern bei der Nutzung des Systems zu unterstützen. Außerdem können Organisationen Single Sign-On-Systeme implementieren, die es Benutzern ermöglichen, sich nur einmal anzumelden und automatisch auf geschützte Ressourcen zuzugreifen.

Insgesamt ist die Benutzerfreundlichkeit der Kerberos-Authentifizierung ein wichtiger Aspekt, der bei der Implementierung und Nutzung dieses Sicherheitsprotokolls berücksichtigt werden sollte. Schulungen und Hilfsmittel können dazu beitragen, die Benutzerfreundlichkeit zu verbessern und die Akzeptanz der Kerberos-Authentifizierung zu erhöhen.

Leistung der Kerberos-Authentifizierung

Kerberos-Authentifizierung ist super, Mann! Die hat so viele coole Funktionen, die Netzwerke richtig gut schützen, weißt du! Ein großer Vorteil ist, dass die Benutzer sich nicht über das Netzwerk einloggen müssen. Stattdessen bekommen sie verschlüsselte Tickets vom Key Distribution Center (KDC) ausgestellt. Das macht die Sache viel sicherer, weil die Anmeldedaten nicht einfach so rumgeschickt werden müssen.

Aber das ist noch nicht alles, Alter! Kerberos kann auch Benutzer in verschiedenen Domänen authentifizieren. Das heißt, Unternehmen mit komplexen Netzwerken können ihre Benutzer überall verwalten und einloggen lassen, ohne extra Anmeldedaten für jede Domäne zu brauchen.

Noch ein fetter Vorteil ist, dass Kerberos mega sicher ist. Die verschlüsselten Tickets und das zentrale KDC verhindern fiese Angriffe wie „Pass-the-Hash“ oder „Man-in-the-Middle“. So bleibt das Netzwerk safe und du kannst tief durchatmen.

Zusammengefasst, Mann: Kerberos-Authentifizierung rockt die Bude! Du kannst Benutzer easy authentifizieren, egal in welcher Domäne, und gleichzeitig einen starken Schutz vor Angriffen haben. Ganz klar, Kerberos ist die Wahl für Unternehmen, die ihr Netzwerk richtig absichern wollen, Digga!

Vorteile und Nachteile von Kerberos

Die Kerberos-Authentifizierung hat mehrere Vorteile im Vergleich zu anderen Authentifizierungsmethoden. Einer der größten Vorteile ist, dass sie sicher ist. Mit Kerberos müssen Benutzer ihre Identität nachweisen, um auf Ressourcen zugreifen zu können. Dieses System ist sehr sicher, da es verschlüsselte Algorithmen verwendet und Angriffe wie Replay-Angriffe und Man-in-the-Middle-Angriffe verhindert.

Ein weiterer Vorteil ist, dass Kerberos die Single Sign-On-Funktion bietet. Benutzer müssen sich nur einmal anmelden, um auf verschiedene Ressourcen zuzugreifen. Das spart Zeit und reduziert die Anzahl der Passwörter, die Benutzer sich merken müssen. Außerdem können Benutzerkonten zentral verwaltet werden, was die Verwaltung erleichtert.

Trotz dieser Vorteile hat die Kerberos-Authentifizierung auch einige Nachteile. Ein Hauptnachteil ist, dass die Einrichtung und Konfiguration eines Kerberos-Systems komplex ist und technisches Wissen erfordert. Außerdem ist eine zuverlässige Netzwerkverbindung erforderlich, da die Authentifizierung über das Netzwerk erfolgt.

Ein weiterer Nachteil ist die Abhängigkeit von einem zentralen Authentifizierungsserver. Wenn dieser Server ausfällt oder kompromittiert wird, kann das gesamte Authentifizierungssystem zusammenbrechen. Außerdem kann die Skalierbarkeit von Kerberos ein Problem sein, besonders in großen Netzwerken mit vielen Benutzern und Ressourcen.

Um die Sicherheit der Kerberos-Authentifizierung zu gewährleisten, sollten Benutzer sichere Passwörter verwenden, ihre Anmeldeinformationen nicht weitergeben, aktualisierte Software verwenden, die Zwei-Faktor-Authentifizierung aktivieren und sensible Informationen schützen. Durch das Befolgen dieser Tipps können Benutzer die Sicherheit ihrer Authentifizierung verbessern und ihr Konto vor unbefugtem Zugriff schützen.

Im Vergleich zu ähnlichen Produkten bietet Kerberos eine sichere und benutzerfreundliche Authentifizierungsmethode. Es ist jedoch wichtig zu beachten, dass die Einrichtung und Konfiguration komplex sein kann und eine zuverlässige Netzwerkverbindung erforderlich ist. Darüber hinaus ist die Abhängigkeit von einem zentralen Authentifizierungsserver ein potenzieller Schwachpunkt.

Jetzt, wo du eine grundlegende Vorstellung von Kerberos-Authentifizierung hast, ist es wichtig, sie mit ähnlichen Produkten zu vergleichen, um ihre Vor- und Nachteile besser zu verstehen. Hier sind einige wichtige Dinge, die du gelernt hast:

- Kerberos ist ein Netzwerkprotokoll, das die Sicherheit der Kommunikation in einem Computernetzwerk gewährleistet.

- Es bietet starke Authentifizierung und Verschlüsselung, um sicherzustellen, dass nur autorisierte Benutzer auf Ressourcen zugreifen können.

- Kerberos verwendet ein Ticketsystem, bei dem Benutzer Tickets erhalten, um ihre Identität zu überprüfen und Zugriff auf Ressourcen zu erhalten.

- Es wird von vielen großen Unternehmen und Organisationen verwendet.

Im Vergleich zu ähnlichen Produkten wie LDAP oder RADIUS bietet Kerberos einige einzigartige Vorteile. LDAP ist ein Verzeichnisdienstprotokoll, das hauptsächlich zur Speicherung von Benutzerinformationen verwendet wird, während RADIUS ein Protokoll ist, das für die Authentifizierung und Autorisierung von Netzwerkzugriff verwendet wird. Im Gegensatz dazu bietet Kerberos eine umfassendere Lösung, die sowohl Authentifizierung als auch Verschlüsselung abdeckt.

Jetzt, da du die Unterschiede verstehst, kannst du diese Erkenntnisse auf dein eigenes Leben oder deine eigene Situation anwenden. Überlege, wie du die Kerberos-Authentifizierung in deinem Unternehmen oder deiner Organisation implementieren könntest, um die Sicherheit deiner Netzwerkkommunikation zu verbessern. Oder vielleicht möchtest du mehr über die Implementierung von Kerberos in einer bestimmten Umgebung erfahren, um dein Wissen weiter zu vertiefen.

Was auch immer deine nächsten Schritte sind, denke daran, dass die Kerberos-Authentifizierung eine leistungsstarke Methode ist, um die Sicherheit in einem Netzwerk zu gewährleisten. Nutze dieses Wissen, um deine eigenen Sicherheitsvorkehrungen zu verbessern und deine Daten zu schützen.

Vielen Dank, dass du diesen Artikel gelesen hast. Wenn du weitere Fragen hast oder mehr über Kerberos erfahren möchtest, zögere nicht, die Kommentarfunktion zu nutzen oder unsere anderen verwandten Artikel zu erkunden.