Deine Aufgabe ist es, den vorgegebenen Text gründlich umzuschreiben und ihm dabei Originalität und einen eigenen Stil zu geben. Dabei solltest du die grundlegende Bedeutung des Textes beibehalten. Es ist wichtig, dass du die HTML-Auszeichnungen vollständig beibehältst. Der umgeschriebene Inhalt sollte in einfacher und verständlicher Sprache verfasst sein, damit er auf dem Leseniveau der 5. Klasse geeignet ist. Gleichzeitig sollte der Text jedoch elegant und flüssig bleiben. Verwende Abkürzungen, um einen informellen Ton zu erzeugen, und sorge dafür, dass die Sätze abwechslungsreich und gut verständlich sind. Es ist wichtig, dass du die Ich-Perspektive beibehältst und „ich“ und „du“ verwendest, um einen persönlichen und direkten Ton beizubehalten. Die HTML-Auszeichnungen im Text müssen genau wie im Original beibehalten werden. Das bedeutet, dass alle Tags intakt sind, korrekt geschlossen werden und der Code gültig und funktionsfähig ist. Das Ziel ist es, einen Text zu erstellen, der zwar in seiner Struktur vertraut ist, sich aber im Ausdruck deutlich vom Original abhebt, sodass er sich davon unterscheidet. Vermeide direkte Paraphrasen und strebe stattdessen eine kreative Neuinterpretation der präsentierten Ideen und Konzepte an, die das Wesentliche beibehält, aber auf eine frische und ansprechende Weise zum Ausdruck bringt.

Hast du schon mal darüber nachgedacht, wie du deine Online-Verbindungen sicherer machen kannst? Wenn ja, dann bist du hier genau richtig. In diesem Artikel zeige ich dir, wie du einen SSH-Key erstellen kannst, um deine Verbindungen zu schützen und deine Daten vor unerwünschten Zugriffen zu bewahren.

SSH (Secure Shell) ist ein Verschlüsselungsprotokoll, mit dem du sichere Verbindungen zu deinen Servern herstellen und Dateien sicher übertragen kannst. Indem du einen SSH-Key erstellst, kannst du die herkömmliche Passwortauthentifizierung umgehen und eine sicherere Methode verwenden, um auf deine Server zuzugreifen.

Die Vorteile eines SSH-Keys liegen auf der Hand. Erstens erhöhst du die Sicherheit deiner Verbindungen erheblich, da ein SSH-Key schwerer zu knacken ist als ein Passwort. Zweitens sparst du Zeit, da du dich nicht jedes Mal mit einem Passwort anmelden musst. Und drittens kannst du deinen SSH-Key auf verschiedenen Geräten verwenden, ohne dich an verschiedene Passwörter erinnern zu müssen.

Wenn du diesem Artikel folgst, lernst du, wie du einen SSH-Key erstellst, ihn auf deinem Server installierst und dich sicher mit deinem Server verbindest. Du wirst auch erfahren, wie du deinen SSH-Key verwaltest und ihn bei Bedarf widerrufst.

Also, worauf wartest du noch? Lass uns gleich loslegen und deine Online-Verbindungen sicherer machen!

Was ist eigentlich ein SSH-Key?

Ein SSH-Key ist ein Sicherheitsschlüssel, der verwendet wird, um sich sicher auf einem Remote-Server anzumelden. Mit diesem Schlüssel werden die Verbindung und die Datenverschlüsselung über das SSH-Protokoll ermöglicht. Der SSH-Key besteht aus einem öffentlichen und einem privaten Schlüssel. Der öffentliche Schlüssel wird auf dem Server gespeichert, während der private Schlüssel auf dem lokalen Gerät des Benutzers aufbewahrt wird.

Der SSH-Key ermöglicht dem Benutzer, sich sicher auf einem Remote-Server anzumelden, ohne ein Passwort eingeben zu müssen. Stattdessen wird der private Schlüssel zur Authentifizierung verwendet. Der öffentliche Schlüssel wird zur Verschlüsselung der Daten verwendet, die vom Server gesendet werden, sodass sie nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden können.

Die Verwendung eines SSH-Keys hat mehrere Vorteile gegenüber der herkömmlichen Passwort-Authentifizierung. Erstens ist ein SSH-Key aufgrund der asymmetrischen Kryptografie, auf der er basiert, wesentlich sicherer und schwer zu knacken. Zweitens ermöglicht der SSH-Key eine einfachere und bequemere Anmeldung, da kein Passwort eingegeben werden muss.

Um einen SSH-Key zu erstellen, generiert der Benutzer ein Schlüsselpaar bestehend aus einem öffentlichen und einem privaten Schlüssel. Der öffentliche Schlüssel wird dann auf dem Server hinterlegt, während der private Schlüssel sicher auf dem lokalen Gerät des Benutzers aufbewahrt wird. Der Benutzer kann dann den SSH-Key nutzen, um sich sicher auf dem Remote-Server anzumelden.

Zusammenfassend ist ein SSH-Key ein Sicherheitsmechanismus, der eine sichere Authentifizierung und Verschlüsselung bei der Verbindung zu einem Remote-Server ermöglicht. Durch die Verwendung eines SSH-Keys wird die Anmeldung einfacher und sicherer, da kein Passwort erforderlich ist.

SSH (Secure Shell) ist ein cooles Protokoll, das verwendet wird, um sichere Verbindungen zu entfernten Computern herzustellen und coole Dinge zu tun. Wenn du SSH benutzt, kannst du auf sichere Weise auf entfernte Systeme zugreifen und Dateien übertragen.

Normalerweise musst du bei einer SSH-Verbindung einen Benutzernamen und ein Passwort eingeben. Aber das kann unsicher sein, denn Passwörter können leicht gehackt werden. Eine bessere Methode ist die Verwendung von SSH-Schlüsselpaaren.

Ein SSH-Schlüsselpaar besteht aus einem geheimen Schlüssel und einem öffentlichen Schlüssel. Der geheime Schlüssel ist geheim (überraschend, oder?). Der öffentliche Schlüssel kann an entfernte Systeme weitergegeben werden. Wenn du eine SSH-Verbindung herstellst, überprüft das entfernte System deinen öffentlichen Schlüssel, um sicherzustellen, dass er echt ist. Wenn der Schlüssel als okay befunden wird, ist die Verbindung sicher.

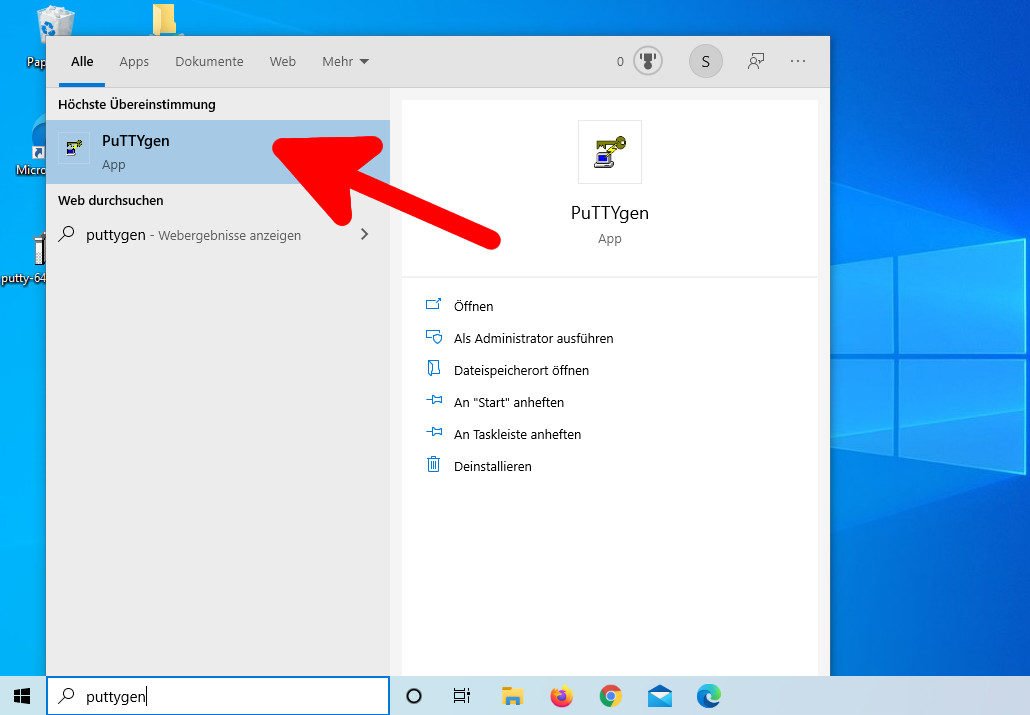

Es gibt verschiedene Tools, mit denen du ein SSH-Schlüsselpaar erstellen kannst. Auf Unix-ähnlichen Systemen kannst du das tolle OpenSSH-Tool verwenden. Wenn du ein Windows-System hast, kannst du das ebenfalls tolle PuTTY benutzen. Nachdem du das Schlüsselpaar erstellt hast, musst du den öffentlichen Schlüssel auf dem entfernten System konfigurieren, damit du eine SSH-Verbindung herstellen kannst.

Hier ist eine super nützliche Tabelle, die die Schritte für das Erstellen eines SSH-Schlüsselpaars zusammenfasst:

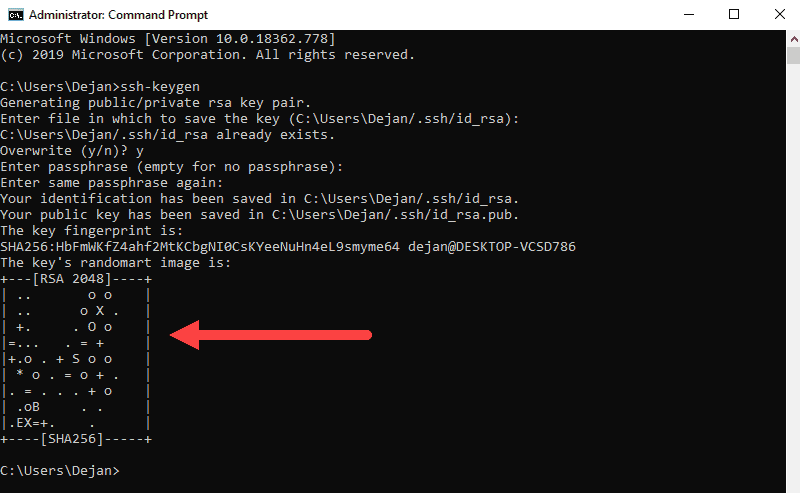

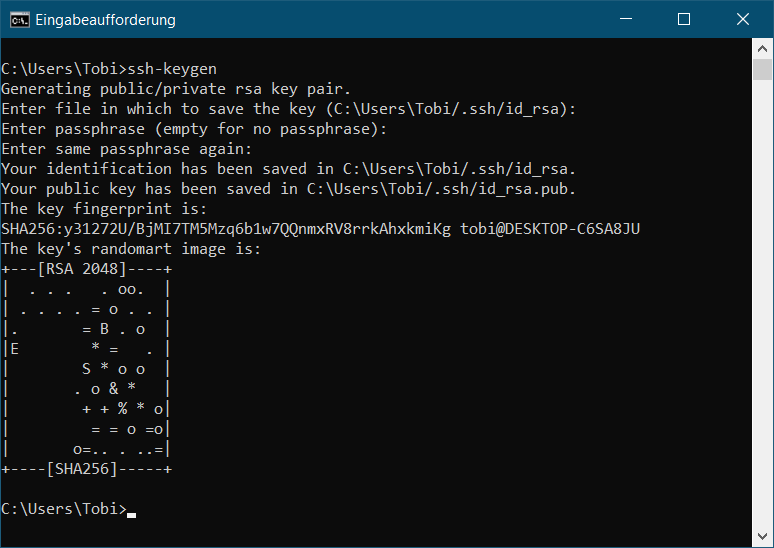

| 1 | Öffne ein Terminal oder eine Befehlszeile. |

| 2 | Gib den coolen Befehl „ssh-keygen“ ein, gefolgt von den Optionen, die du willst. |

| 3 | Gib einen Dateinamen für den geheimen Schlüssel an. |

| 4 | Gib optional eine geheime Passphrase für den geheimen Schlüssel ein. |

| 5 | Der öffentliche Schlüssel wird automatisch in einer Datei mit der Endung „.pub“ gespeichert. Cool, oder? |

| 6 | Kopiere den Inhalt des öffentlichen Schlüssels und füge ihn in die Datei „~/.ssh/authorized_keys“ auf dem entfernten System ein. Wenn du nicht weißt, was das bedeutet, ist das okay. |

| 7 | Stelle eine SSH-Verbindung her und gib optional die geheime Passphrase ein, wenn du eine verwendet hast. |

Was SSH so cool macht

SSH-Keys sind eine sichere Methode, um dich bei einem Remote-Server anzumelden, ohne ein Passwort eingeben zu müssen. Sie bestehen aus einem öffentlichen und einem privaten Schlüssel, die zusammenarbeiten, um die Authentifizierung zu ermöglichen.

Eine coole Sache an SSH-Keys ist, dass sie asymmetrisch verschlüsselt sind. Das bedeutet, dass der öffentliche Schlüssel an den Server geschickt werden kann, während der private Schlüssel geheim gehalten bleibt. Selbst wenn jemand den öffentlichen Schlüssel abfängt, kann er ohne den privaten Schlüssel keinen Zugriff auf das System bekommen.

SSH-Keys haben viele Funktionen. Sie bieten eine einfache und sichere Art der Authentifizierung bei Remote-Servern. Du kannst sie auch zur automatischen Anmeldung verwenden, indem du deinen öffentlichen Schlüssel auf dem Server speicherst. Außerdem kannst du SSH-Keys zur Dateiübertragung und zum Sichern von Verbindungen nutzen.

Ein weiteres tolles Merkmal von SSH-Keys ist ihre Flexibilität. Du kannst sie auf verschiedenen Plattformen und Betriebssystemen wie Windows, macOS und Linux verwenden. Außerdem kannst du verschiedene SSH-Keys für verschiedene Server und Dienste benutzen, um die Sicherheit weiter zu erhöhen.

Insgesamt bieten SSH-Keys eine sichere und bequeme Möglichkeit, dich bei Remote-Servern anzumelden und verschiedene Funktionen auszuführen. Sie sind ein wichtiger Teil der Netzwerksicherheit und werden von vielen Unternehmen und Organisationen weltweit eingesetzt.

Jetzt schauen wir uns einige häufige Fehler und ihre Lösungen bei der Verwendung von SSH-Keys an.

1. Falsche Berechtigungen: Ein häufiger Fehler besteht darin, dass die Berechtigungen für den SSH-Schlüssel nicht richtig gesetzt sind. Stelle sicher, dass der private Schlüssel die Berechtigung 600 (rw——-) und der öffentliche Schlüssel die Berechtigung 644 (rw-r–r–) hat.

2. Falsche Schlüsselgenerierung: Wenn der SSH-Schlüssel nicht ordnungsgemäß generiert wurde, kann es zu Problemen kommen. Stelle sicher, dass du den richtigen Befehl verwendest, um den Schlüssel zu generieren, und überprüfe die Ausgabe, um sicherzustellen, dass der Schlüssel erfolgreich erstellt wurde.

3. Fehlende oder falsche Konfiguration: Manchmal ist der SSH-Server nicht richtig konfiguriert oder die Konfigurationsdatei enthält falsche Einstellungen. Überprüfe die Konfiguration des SSH-Servers und stelle sicher, dass alle Einstellungen korrekt sind.

4. Firewall-Probleme: Eine Firewall kann den SSH-Zugriff blockieren, wenn sie nicht richtig konfiguriert ist. Überprüfe die Firewall-Einstellungen und stelle sicher, dass der SSH-Verkehr erlaubt ist.

5. Falscher Benutzername oder Hostname: Stelle sicher, dass du den richtigen Benutzernamen und Hostnamen verwendest, wenn du dich mit einem SSH-Schlüssel anmelden möchtest. Überprüfe deine Eingaben, um Tippfehler oder falsche Informationen zu vermeiden.

Indem du diese häufigen Fehler behebst, kannst du sicherstellen, dass du SSH-Schlüssel reibungslos erstellen und verwenden kannst, um sicher auf entfernte Server zuzugreifen.

Nachdem du deinen SSH-Schlüssel erstellt hast, ist es wichtig, eine ausführliche Überprüfung durchzuführen, um sicherzustellen, dass alles korrekt eingerichtet ist.

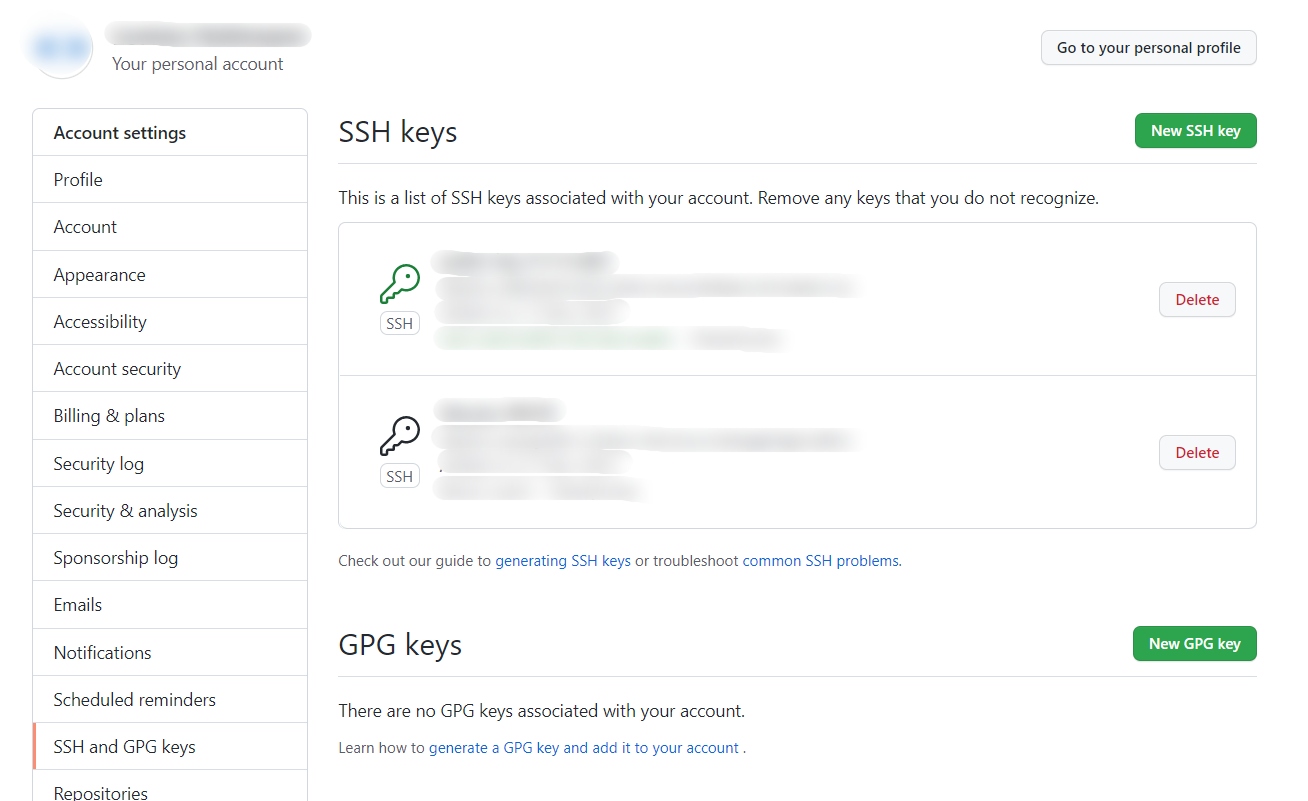

Erstens solltest du überprüfen, ob der öffentliche Schlüssel korrekt in das Ziel-Serververzeichnis kopiert wurde. Dieser Schritt ist entscheidend, da der Server deinen öffentlichen Schlüssel verwenden wird, um deine Identität zu überprüfen. Stelle sicher, dass der Schlüssel im richtigen Verzeichnis liegt und die richtigen Berechtigungen hat.

Als nächstes solltest du testen, ob du erfolgreich eine Verbindung zum Zielserver herstellen kannst. Verwende den Befehl „ssh -i [Pfad zum privaten Schlüssel] [Benutzername]@[Server-IP]“ und überprüfe, ob du eine erfolgreiche Verbindung herstellen kannst. Wenn du eine Fehlermeldung erhältst, überprüfe deine Eingaben und stelle sicher, dass der private Schlüssel korrekt ist.

Es ist auch wichtig, regelmäßig zu überprüfen, ob dein SSH-Schlüssel noch sicher ist. Überprüfe, ob der Schlüssel nicht kompromittiert wurde und ob du keine unbekannten oder verdächtigen Aktivitäten auf deinem Server bemerkst. Wenn du Bedenken hast, kannst du den Schlüssel widerrufen und einen neuen erstellen, um die Sicherheit zu gewährleisten.

Zusammenfassend ist eine ausführliche Überprüfung nach der Erstellung eines SSH-Schlüssels unerlässlich, um sicherzustellen, dass alles korrekt eingerichtet ist und deine Verbindungen sicher sind. Überprüfe den korrekten Kopiervorgang des öffentlichen Schlüssels, teste die Verbindung zum Zielserver und überwache regelmäßig die Sicherheit deines Schlüssels.

Zum Schluss möchten wir noch kurz auf die Benutzerfreundlichkeit von SSH-Keys eingehen.

Benutzerfreundlichkeit ist mega wichtig, wenn man SSH-Schlüssel erstellt. Es sollte total einfach und klar sein, damit auch diejenigen, die nicht so technikaffin sind, das Ganze problemlos machen können. Eine leicht verständliche Oberfläche mit klaren Anweisungen und Schritt-für-Schritt-Anleitungen kann dazu beitragen, dass du dich sicher und bequem fühlst.

Ein weiterer Aspekt der Benutzerfreundlichkeit ist die Möglichkeit, deine SSH-Schlüssel auf verschiedenen Geräten und Plattformen zu verwenden. Du solltest deine Schlüssel problemlos zwischen verschiedenen Computern oder mobilen Geräten übertragen und verwenden können, ohne dass dabei irgendwas schiefgeht. Das kann erreicht werden, indem Anleitungen und Tools bereitgestellt werden, mit denen du deine SSH-Schlüssel einfach übertragen und verwalten kannst.

Die Benutzerfreundlichkeit kann auch durch automatische Updates und Benachrichtigungen verbessert werden. Du solltest über wichtige Updates oder Sicherheitswarnungen informiert werden, damit deine SSH-Schlüssel immer auf dem neuesten Stand sind und du vor möglichen Sicherheitsrisiken geschützt bist. Automatische Updates können auch dafür sorgen, dass du keine manuellen Schritte unternehmen musst, um deine Schlüssel zu aktualisieren.

Insgesamt ist Benutzerfreundlichkeit supersuper wichtig bei der Erstellung von SSH-Schlüsseln. Mit einer einfachen und verständlichen Benutzeroberfläche, der Möglichkeit, Schlüssel problemlos auf verschiedenen Geräten zu übertragen und automatischen Updates kannst du sicherstellen, dass deine SSH-Schlüssel sicher und aktuell sind.

Leistung ist ein total vielseitiger Begriff, der in vielen verschiedenen Situationen verwendet wird. Im Grunde genommen bezieht er sich auf die Fähigkeit oder die Kapazität, eine Aufgabe erfolgreich auszuführen. Es kann sich um körperliche, geistige oder technische Fähigkeiten handeln.

Im Arbeitsumfeld wird Leistung oft mit Produktivität und Effizienz in Verbindung gebracht. Mitarbeitende werden oft anhand ihrer Leistung beurteilt und belohnt. Eine hohe Leistung wird oft als Anzeichen von Engagement, Motivation und Kompetenz angesehen.

Im Sport wird Leistung oft anhand der Fähigkeit eines Athleten oder eines Teams gemessen, ihre Ziele zu erreichen. Athleten trainieren hart, um ihre Leistung zu verbessern und ihre Fähigkeiten zu maximieren. Leistung kann auch mit Rekorden und Bestleistungen zusammenhängen.

In der Technik spielt Leistung eine wichtige Rolle bei der Bewertung von Geräten und Systemen. Die Leistung eines Computers wird oft anhand von Benchmarks und Messungen der Geschwindigkeit und Effizienz bewertet. Eine hohe Leistung gilt oft als Qualitätsmerkmal.

Insgesamt ist Leistung ein total vielseitiger Begriff, der in vielen verschiedenen Bereichen von Bedeutung ist. Es kann sich auf individuelle Fähigkeiten, Teamleistung oder die Leistung von Geräten und Systemen beziehen. Die Verbesserung der Leistung ist oft ein Ziel, das durch Training, Motivation und die Nutzung von Ressourcen erreicht werden kann.

Jetzt kommen wir zu den Vor- und Nachteilen von SSH-Schlüsseln.

SSH-Schlüssel sind mega sicher! Du kannst damit auf entfernte Server zugreifen und Dateien supersicher übertragen. Das ist voll cool! Aber es gibt auch ein paar Nachteile, die wir im Auge behalten sollten.

Vorteile von SSH-Schlüsseln:

Sicherheit: Statt herkömmlicher Passwörter bieten SSH-Schlüssel eine höhere Sicherheit. Sie bestehen aus einem öffentlichen und einem privaten Schlüssel, was es Angreifern erschwert, Zugang zu einem Server zu erhalten.

Einfache Verwaltung: SSH-Schlüssel können einfach erstellt, verwaltet und widerrufen werden. Dadurch wird die Verwaltung von Zugriffsrechten erleichtert und es kann schnell auf Sicherheitsbedrohungen reagiert werden.

Automatisierung: Mithilfe von SSH-Schlüsseln können automatisierte Prozesse und Skripte erstellt werden, um Aufgaben auf Remote-Servern auszuführen. Das spart Zeit und ermöglicht eine effizientere Serververwaltung.

Nachteile von SSH-Schlüsseln:

Komplexität: Die Erstellung und Verwaltung von SSH-Schlüsseln erfordert technisches Wissen und kann für unerfahrene Benutzer kompliziert sein. Es ist wichtig, entsprechende Sicherheitsmaßnahmen zu treffen, um sicherzustellen, dass die Schlüssel nicht kompromittiert werden.

Verlust des privaten Schlüssels: Wenn der private SSH-Schlüssel verloren geht oder kompromittiert wird, kann dies zu Sicherheitsrisiken führen. Es ist daher wichtig, den privaten Schlüssel sicher zu speichern und regelmäßig Backups anzufertigen.

Abhängigkeit von der Infrastruktur: SSH-Schlüssel setzen eine funktionierende Infrastruktur voraus, um sicher zu funktionieren. Wenn der Server oder das Netzwerk nicht verfügbar sind, kann kein Zugriff auf den Remote-Server erfolgen.

Insgesamt bieten SSH-Schlüssel eine sichere und effiziente Methode, um sich bei Remote-Servern anzumelden und Dateien zu übertragen. Es ist jedoch wichtig, die Vor- und Nachteile zu beachten und entsprechende Sicherheitsvorkehrungen zu treffen, um die Vorteile zu maximieren und die Nachteile zu minimieren.

Tipps und bewährte Verfahren für Benutzer

Wenn du dich auf entfernte Server zugreifen möchtest, ist es wichtig, SSH-Schlüssel zu erstellen und zu verwalten. Hier sind ein paar Tipps und bewährte Verfahren, die du beachten solltest:

1. Verwende starke Passwörter: Wenn du einen SSH-Schlüssel erstellst, solltest du ein starkes Passwort verwenden, das deinen privaten Schlüssel schützt. Das Passwort sollte aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen bestehen.

2. Verwende vertrauenswürdige Geräte für die Schlüsselerstellung: Du solltest SSH-Schlüssel auf Geräten erstellen, die frei von Malware und anderen Sicherheitsbedrohungen sind. Verwende keine infizierten Geräte, da dies dazu führen kann, dass dein privater Schlüssel gefährdet wird.

3. Schütze deinen privaten Schlüssel: Halte deinen privaten Schlüssel sicher. Speichere ihn nicht auf öffentlichen oder unsicheren Speichermedien. Es ist empfehlenswert, deinen privaten Schlüssel mit einem Passwort zu schützen und ihn nur auf vertrauenswürdigen Geräten zu verwenden.

4. Aktualisiere regelmäßig deine Schlüssel: Es ist ratsam, SSH-Schlüssel regelmäßig zu aktualisieren, um die Sicherheit zu gewährleisten. Deaktiviere alte Schlüssel und generiere neue, insbesondere wenn du den Verdacht hast, dass dein privater Schlüssel gefährdet ist.

5. Nutze die Zwei-Faktor-Authentifizierung: Du kannst die Sicherheit weiter erhöhen, indem du die Zwei-Faktor-Authentifizierung (2FA) für SSH aktivierst. Dabei benötigst du neben dem SSH-Schlüssel eine zusätzliche Authentifizierungsmethode wie z.B. einen Einmalpasswortgenerator oder eine SMS-Verifizierung.

Indem du diese Tipps und bewährten Verfahren befolgst, kannst du die Sicherheit deiner SSH-Schlüssel verbessern und das Risiko eines unbefugten Zugriffs auf deine entfernten Server verringern.

Vergleich mit ähnlichen Produkten

Jetzt, wo du die Grundlagen der SSH-Schlüsselerstellung kennst, möchtest du vielleicht wissen, wie sich SSH-Keys von anderen ähnlichen Produkten unterscheiden. Hier ist ein Vergleich, der dir helfen kann, die Unterschiede besser zu verstehen:

- Passwörter: Im Gegensatz zu Passwörtern bieten SSH-Keys eine sicherere Authentifizierungsmethode. Mit SSH-Keys musst du dir keine komplexen Passwörter merken und kannst dennoch eine starke Sicherheit gewährleisten.

- Zwei-Faktor-Authentifizierung: SSH-Keys können auch in Kombination mit der Zwei-Faktor-Authentifizierung verwendet werden, um eine zusätzliche Sicherheitsebene hinzuzufügen. Dies ist bei Passwörtern normalerweise nicht möglich.

- Automatisierung: SSH-Keys ermöglichen die Automatisierung von Aufgaben, da sie den Zugriff auf Remote-Systeme ohne manuelle Eingabe von Passwörtern ermöglichen. Dies ist besonders nützlich für Entwickler und Systemadministratoren.

Indem du diese Unterschiede verstehst, kannst du besser entscheiden, welche Methode für dich am besten geeignet ist. Wenn du nach einer sichereren und bequemeren Möglichkeit suchst, dich mit Remote-Systemen zu verbinden, sind SSH-Keys definitiv eine gute Wahl.

Jetzt liegt es an dir, das Gelernte in deinem eigenen Leben oder deiner Situation anzuwenden. Überlege, wie du SSH-Keys in deinem Entwicklungsprozess oder in deiner Arbeit als Systemadministrator einsetzen könntest. Du wirst feststellen, dass sie dir Zeit sparen und gleichzeitig die Sicherheit erhöhen können.

Wenn du mehr über SSH-Keys erfahren möchtest oder andere verwandte Themen erkunden möchtest, lade ich dich ein, weiterhin unseren Blog zu lesen und deine Gedanken und Fragen in den Kommentaren zu teilen. Zusammen können wir die Welt der sicheren Authentifizierung erkunden und von den Erfahrungen anderer lernen.

SSH-Keys sind der Schlüssel zu einer sichereren und effizienteren Verbindung zu Remote-Systemen. Nutze dieses Wissen, um deine Online-Sicherheit zu verbessern und produktiver zu arbeiten. Du hast die Macht, deine digitale Welt sicherer zu machen – also leg los!